|

无线 Ad

Hoc网络中MAC层DoS 攻击检测系统的设计

郑武1 金纯2 焦方源3

(1.重庆邮电学院应用技术学院,重庆,400065;2.重庆蓝牙无线技术研究所,重庆,400039;3.西华师范大学计算机科学系,四川,南充637002)

摘

要:本文在引入拒绝服务攻击(DoS)和分布式拒绝服务(DDoS)攻击的原理的基础上,讨论了无线AdHoc网络可能遭受的拒绝服务攻击类型,针对其中的MAC层拒绝服务攻击提出了一种检测系统设计方案,并描述了该方案的算法流程和多线程数据处理步骤,最后通过仿真对该检测系统在失效告警率和内存占用率两方面的性能进行了分析。

关键词: 无线AdHoc网络 拒绝服务 检测系统 安全

中图分类号:TN918.91文献标识码:A

1. 引言

拒绝服务和分布式拒绝服务[1]攻击目前已成为一种常见的黑客行为,也是最容易实现的攻击方法之一。它严重威胁着网络的安全。其最基本的手段就是利用合理的服务请求来占用过多的服务资源,致使资源耗尽或资源过载,从而导致系统无法响应正常的服务请求。当前,针对Internet的拒绝服务攻击方式有多种,并且仍在不断地变化中。国内外已有众多的研究人员对这类攻击行为进行过深入研究。

在无线AdHoc网中,由于各便携式设备处于降低成本、增强可移动性等方面的考虑,往往没有提供足够的缓冲服务。很显然,这类网络很容易遭受拒绝服务的攻击。随着无线便携式设备的大量应用,这类问题将变得越来越突出。本文接下来就将对无线AdHoc网络中的拒绝服务攻击问题及其相关对策进行深入研究。

2. 无线局域网中的拒绝服务

2.1 拒绝服务和分布式拒绝服务原理

拒绝服务是指网络信息系统由于某种原因遭到不同程度的破坏,使得系统资源的可用性降低甚至不可用,从而导致不能为授权用户提供正常的服务。拒绝服务通常是由配置错误、软件弱点、资源毁坏、资源耗尽和资源过载等因素引起的。其基本原理是利用工具软件,集中在某一时间段内向目标机发送大量的垃圾信息,或是发送超过系统接收范围的信息,使对方出现网络堵塞、负载过重等状况,造成目标系统拒绝服务。

由于在实际的网络中,由于网络规模和速度的限制,攻击者往往难以在短时间内发送过多的请求,因而多采用分布式拒绝服务攻击的方式。在这种类攻击中,为提高攻击的成功率,攻击者需要控制大量的被入侵主机。为此攻击者一般会采用一些远程控制软件,以便在自己的客户端操纵整个攻击过程。这个过程可分为以下几步:

⑴ 探测扫描大量主机以寻找可入侵主机;

⑵ 入侵有安全漏洞的主机并获取系统控制权;

⑶ 在每台入侵主机中安装攻击程序,如客户进程或守护进程;

⑷ 利用以入侵主机继续进行扫描和攻击

需要指出的是,采用分布式拒绝服务的客户端通常采用IP欺骗技术,以逃避追查。

2.2 无线AdHoc网络中的拒绝服务类型

在无线AdHoc网络中,拒绝服务攻击主要有两种类型:网络层攻击和MAC层攻击。在网络层实施的攻击也称之为路由攻击,其主要的技术措施有:

⑴

网络的多个节点通过与被攻击目标服务器(通常是代理服务器,下同)建立大量的无效TCP连接来消耗目标服务器的TCP资源,致使正常的连接不能进入,从而降低甚至耗尽系统的资源。如TCP

SYN Flooding攻击;

⑵

网络的多个节点同时向目标服务器发送大量的伪造的路由更新数据包,致使目标服务器忙于频繁的无效路由更新,以此恶化系统的性能;

⑶

通过IP地址欺骗技术,攻击主机通过向路由器的广播地址发送虚假信息,使得路由器所在网络上的每台设备向目标服务器回应该讯息,从而降低系统的性能;

⑷ 修改IP数据包头部的TTL域,使得数据包无法到达目标服务器。

针对AdHoc网络中的路由攻击,已有研究人员提出了有价值的结论[2][3]。本文着重研究在MAC层实施的拒绝服务攻击,实施这类攻击主要有以下两种方法:

⑴ 拥塞目标服务器使用的无线信道,致使目标主机不可用;

⑵

将目标服务器作为网桥,让其不停地中继转发无效的数据帧,以耗尽其可用资源。

通常,可采用端到端的鉴权来阻止未经授权的节点接入到目标服务器,以防止这类攻击。但如果多个节点协同实施这类攻击,则这种方法显然是无效的。

3. 检测系统的设计

3.1 系统模型与检测机制[4]

针对无线AdHoc网络MAC层拒绝服务攻击的特点,我们采用特征检测和异常检测相结合的方法来设计本系统。特征检测着重检测移动主机的活动是否符合某种预设的固定模式,该模式具有拒绝服务攻击行为的各种典型特征;异常检测则通过将过去观察到的移动主机的正常行为与当前的行为加以比较,根据主机的异常行为或资源的异常情况来判断是否发生攻击活动。很显然,模式发现的关键是如何统一的表达拒绝服务攻击模式,而异常检测的关键则在于如何建立移动主机的历史行为档案。鉴于无线AdHoc网络中移动主机的流动性,建立移动主机的历史行为档案往往是困难的,但是我们仍然可将其作为有效的辅助检测手段来完善特征检测法。

首先,假定某移动主机的前次传输模式和当前传输模式表3-1所示。其中ON/OFF分别对应有/无数据传输。状态0表示该主机没有向目标主机发送数据;状态1表示开始向目标主机发送数据;状态2表示停止向目标主机发送数据;状态3表示持续向目标主机发送数据。假定各种状态之间的转移概率分别为P0~P7,则各状态之间的马尔可夫状态转移图如图3.1所示。

显然,检测系统应及时获取各移动主机从一种状态转移到另一种状态的情况,尤其是对从状态0转移到状态3的移动主机更应予以特别关注,因为这意味着存在异常行为的风险。同时,检测系统还可对各种连接或传输模式中的关键参数设定门限值,并将移动主机发生状态转移后的连接信息与各门限值进行比较,以判断是否有异常行为出现。当然,用来进行比较的连接信息往往与所选取的观察时段有关。观察时间越长,误判的可能性就越小,但面临的被攻击的可能性也就越大。

3.2 算法描述

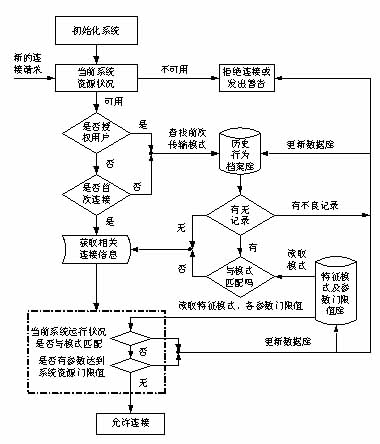

由于一次完整的通信过程包括通信连接的建立、处于连接模式和连接的释放三个阶段。为及时察觉可能的拒绝服务攻击行为,应在连接阶段就进行严格的检测,从源头上杜绝攻击行为的发生。根据上述系统模型和检测机制,我们设计了如下针对连接建立阶段的拒绝服务攻击检测算法,其流程如图3.2所示。主要部分说明如下:

图3.2 连接建立阶段MAC层拒绝服务攻击检测算法流程

⑴

在系统初始化过程中,主要执行一系列常规检查、读取系统安全日志等任务,之后便开始对各端口及运行的服务进行监控,并着手安全日志的登记和数据的分析工作。

⑵

当前系统资源状况是指保障系统安全运行的各项重要指标,包括系统使用者的身份、权限;本地空间、内存空间状况;以及协议配置情况和1024以下端口使用情况等。

⑶

历史行为档案库记录了最近若干时间内与本移动代理发生业务往来的移动主机的相关信息。为进一步保障安全,也可将过去有恶意行为的移动主机列入黑名单,并针对该移动主机的连接请求提供更高级别的安全限制或直接予以拒绝。

⑷

获取相关连接信息包括获取移动主机的身份、请求连接类型、使用协议、MAC地址等所有与本次连接相关的关键信息。

⑸

特征模式及参数门限库存放有与连接相关的各项参数的门限值(如限定来自或到达某一MAC地址移动主机的请求连接数目等),以及根据既往的各种传输模式总结出来的拒绝服务攻击特征模式。该特征模式具有学习功能,可将系统最近发生的传输模式根据一定的算法吸收到特征模式中,以促使特征模式不断趋于完善合理。

⑹

拒绝连接或发出警告可根据受到威胁的严重程度不同来分别予以处理,也可将最终的决定权交给用户。

3.3 多线程数据处理机制

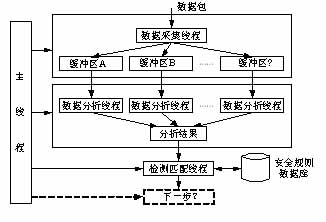

为提高系统的实时性,对连接过程中接收到的数据包应采取多线程处理机制。这将有利于加快系统对检测数据的处理速度。在本检测系统中,多线程的核心部分包括数据采集线程、数据分析线程、数据检测匹配线程三部分,其结构如图3.3所示。

图3.3 检测系统多线程处理流程图

数据采集线程负责接收各种数据包,并将它们存放到缓冲区中或直接交给数据分析线程。对有缓冲区的设备而言,可根据缓冲区的大小将其划分为若干个部分,这时数据采集线程就可依次轮流存放接受到的数据包,而数据分析线程也可及时取出数据包进行分析。

数据分析线程首先对接受到的数据包进行帧类型检查,过滤掉不合要求的帧,然后再对剩下的数据帧进行分析,如协议类型、总长度等。并将分析的结果交给检测匹配线程处理。

检测匹配线程将得到的分析结果与各数据库中存放的相应规则进行匹配,再根据不同的匹配结果作出不同的处理。

3.4 性能分析

拒绝服务攻击检测系统的性能可从以下几个方面来衡量:

⑴

预见能力。由于无线AdHoc网络的运行环境较为恶劣,再加上带宽资源的限制等等,使得这种网络结构相对其它固定网络来说更为脆弱。因而,对消耗信道资源的拒绝服务攻击行为必须尽早加以阻止。这就要求检测系统具有一定的预见性,及时发现潜在的拒绝服务攻击危险并作出决断。

⑵

有效性。有效性包含两个层面的内容:对事实上的拒绝服务攻击应能及时予以警告、而对正常的服务行为应尽可能地降低误报。鉴于前者对整个网络的危害,因而必须要有较高的要求。有效性是衡量检测系统性能的一项重要指标,也是衡量检测系统算法是否科学的重要依据。

⑶

对系统的要求。由于检测系统是在线运行的,而无线AdHoc中的设备多为便携式设备,其系统资源有限,因此要求检测系统在实际运行时应尽可能地降低对系统资源的要求(主要是内存),不应使之成为系统运行的负担,毕竟拒绝服务攻击行为不是经常发生的。这就要求整个算法必须简洁有效。

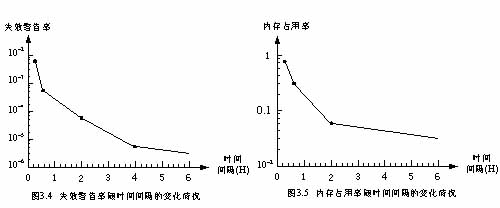

根据上述对拒绝服务检测系统的要求,我们在Windows2000环境中,用MATLAB6.1软件对本检测系统的后两项性能进行了仿真(系统资源的占用情况着重考察了对内存的需求)。在仿真过程中,我们模拟了发生拒绝服务攻击的情况,并对检测系统在不同时间段的反应做了统计分析,如图3.4和图3.5所示。结果表明:

失效警告率随着时间间隔的增加显著降低,直至最后趋于稳定。这主要是因为随着时间间隔的增加,检测系统对各种连接行为观察得越仔细,获取的参考数据也越多,特征模式的值经过学习积累也趋于合理,从而越有利于作出正确的判断。但当时间间隔进一步增加时,新获得的观察数据对结果的影响越来越小,这时候算法本身的性能便得到了充分体现。

内存占用率随着时间间隔的增加明显减少,直至最后趋于稳定。这主要是因为刚开始时没有足够的历史数据,检测系统尝处于学习阶段,对每种连接行为都需要进行大量分析运算,同时不断修正特征模式值等,从而需要占用大量的内存;随着时间间隔的增加,一方面可减少或停止对正常的服务行为的观察,另一方检测系统积累的数据越来越多,这时候对绝大多数连接行为凭先念知识就可作出正确的判断,对内存的使用自然也就趋于稳定了。

4. 结论

拒绝服务和分布式拒绝服务攻击开始是针对计算机网络系统的,但随着通信技术的发展,现在已经有针对所有通信系统的趋势。由于无线便携式设备往往没有提供足够的缓冲服务,再加上无线信道带宽普遍较低等因素的综合影响,使得由无线便携式设备构建的无线AdHoc网络很容易受到拒绝服务的攻击。本文根据无线AdHoc网络的特点设计了针对该类网络的拒绝服务攻击检测系统,仿真结果表明,该系统具有较好的失效告警率,同时对内存的使用情况也在可接受的范围之内。对保障无线AdHoc网络的安全,使之免遭分布式拒绝服务攻击具有重要参考价值。

Design of Detection System Against

the DoS Attack at the MAC Layer in Wireless Ad Hoc

Network

ZHENG

Wu 1 , JIN

Chun 2 , JIAO

Fang-yuan 3

( 1. Dep. of Application Technology,Chongqing

University of Posts and Telecommunications,

Chongqing,400065,China;2. Chongqing Bluetooth Wireless

Technology Research Institute,

Chongqing,400039,China;3.Dep.of Computer,China West

Normal University,Nanchong,Sichuan,637002 )

Abstract: Based on introduction the

Denial of Service(DoS) attack and the Distribution

Denial of Service(DDoS) attack, This paper discusses

possible types occurring in the wireless Ad Hoc

network, proposes a design scheme of detection system

to DoS attack occurring in MAC layer, describes

algorithm and steps how to deal with multithreading

data of the scheme , finally analyzes performance of

the detection system in both false alarm and memory

expense by simulation.

Keywords: Wireless Ad Hoc network

Denial of Service Detection system Security

参考文献:

[1]林曼筠,钱华林.分布式拒绝服务攻击:原理和对策.计算机科学[J],2000,27(12):41-45.

[2]P.Papadimitratos and Z.J.Haas. Secure Routing for

Mobile Ad Hoc Networks[A]. SCS Communication Networks

and Distributed Systems Modeling and Simulation

Conference (CNDS 2002), San Antonio , TX , January

27-31,2002

[3]L.Zhou, Z.J.Haas. Securing Ad Hoc Networks. IEEE

Networks[J]. November/December 1999,13(6):24-30

[4]Y.Zhang, W.Lee. Intrusion Detection in Wireless Ad

Hoc Networks. ACM MOBICOM,2000

作者简介:

郑武,男,1974年生。重庆邮电学院讲师,硕士。主要从事无线局域网、网络安全等方面的教学和科研工作。

金纯,男,重庆蓝牙无线技术研究所所长,美国芝加哥Illinois大学计算机专业博士。现主要从事无线局域网方面的研究和开发工作。

焦方源,男,1969年生,讲师。西华师范大学计算机科学系教研室主任。

上一页:对客户端主动认证的条件接收系统的探讨

下一页:有线电视宽带综合信息网体系结构研究

|